AirPort Express, AirPort Extreme i AirPort Time Capsule to jedyne routery (stacja bazowa AirPort) wypuszczone przez firmę Apple na przestrzeni lat. Routery te są szczególnie polecane użytkownikom Mac, iPhone, Telewizor apple, iPad i inne urządzenia z dostępem do Internetu, z ekosystemu Apple.

W porównaniu do innych routerów dostępnych na rynku, stacji bazowej AirPort Extreme, Time Capsule i Express nie ma domyślnego adresu IP za pomocą którego można dokonać uwierzytelnienia w interfejsie internetowym w ustawieniach urządzenia.

Wsparcie zarządzania routerami Apple odbywa się poprzez aplikację AirPort Utility to przez deafult na wszystkich systemach operacyjnych MacOS i dostępny w App Store dla iPada, iPoda Touch i iPada.

Użytkownicy Windows PC kto kupił router Apple, Mogę konfiguruje także za pośrednictwem aplikacji Narzędzie AirPort dla systemu Windows, dostępnej pod adresem Pobierz na oficjalnej stronie. Tutaj.

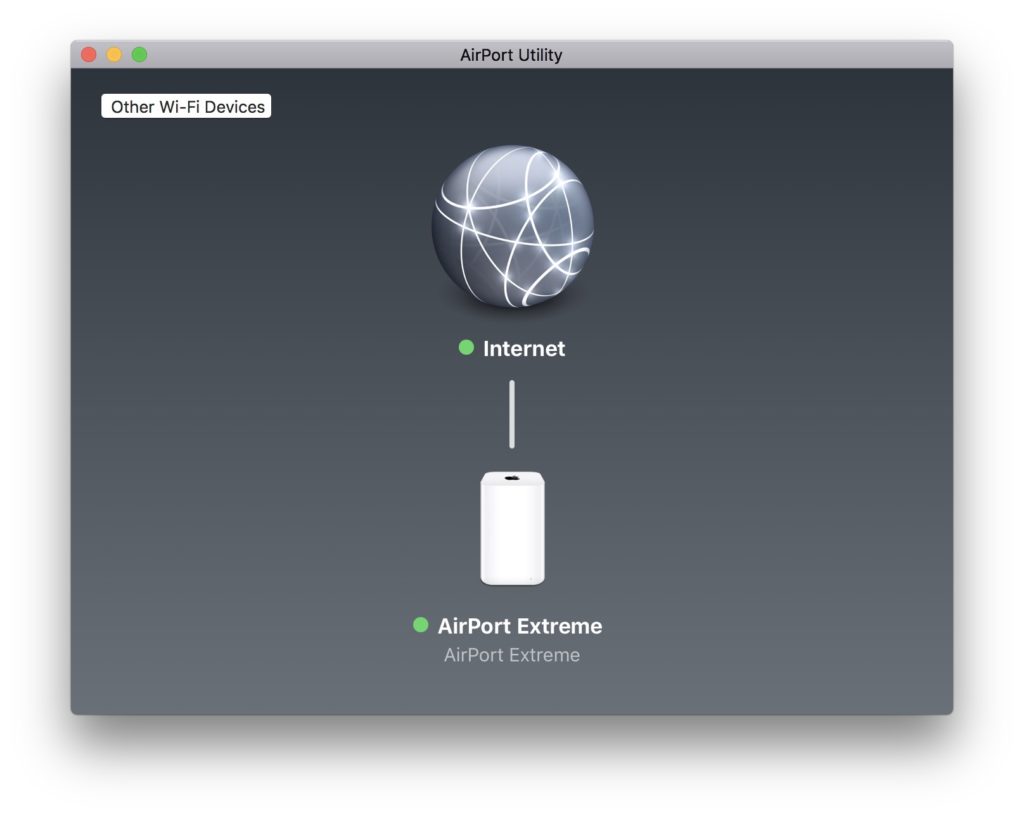

Gdy router jest poprawnie skonfigurowany i na nim nie aktywne połączenie z Internetem, zarówno dioda LED, jak i kropka obok urządzenia w Narzędziu AirPort będą wyłączone zielony. W przeciwnym razie kontrolka tych wskaźników stanu będzie pomarańczowa.

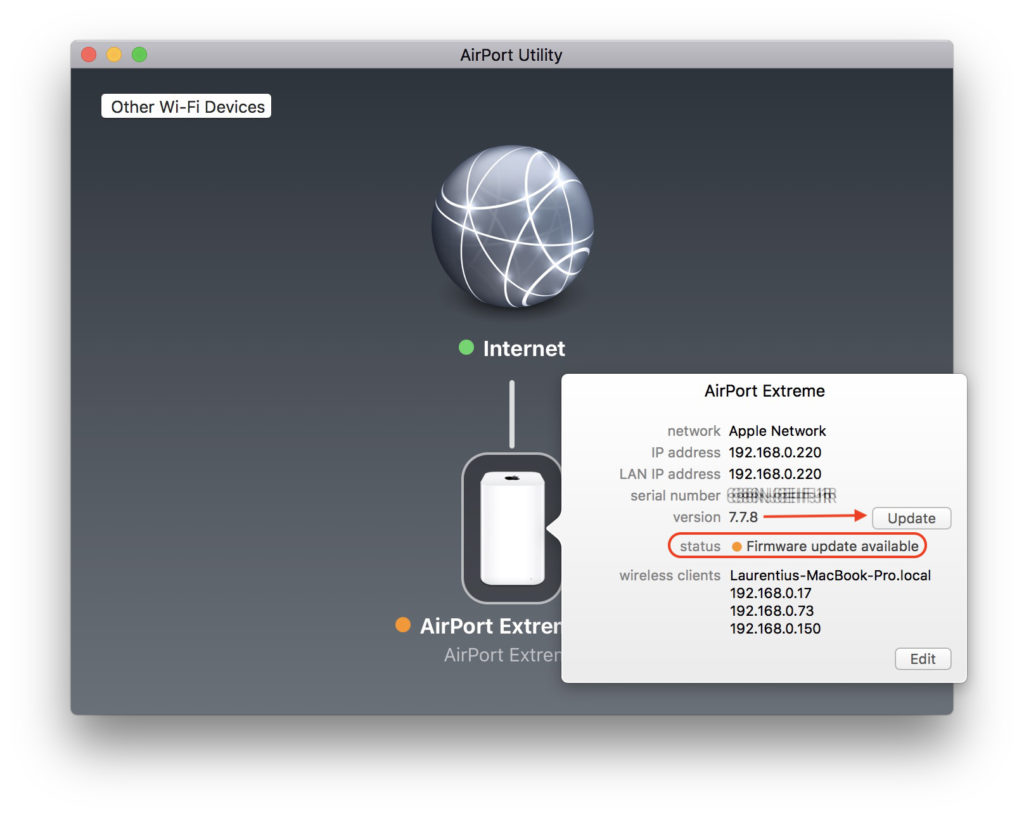

jeśli widzisz Migają pomarańczowy wskaźnikna routerze AirPort Extreme lub AirPort Time Capsule, a ustawienia i połączenie internetowe są w porządku, najprawdopodobniej wyświetli się ostrzeżenie, że zmiana lub aktualizacja oprogramowania.

Jak uaktualnić lub zaktualizować oprogramowanie sprzętowe routera Apple AirPort Extreme, AirPort Time Capsule lub AirPort Express

Kiedy widzimy światła dioda LED na routerze miga na pomarańczowo, idziemy do komputera PC lub Mac, na którym mamy zainstalowane Narzędzie AirPort i otwieramy aplikację.

W interfejsie aplikacji Narzędzie AirPort zobaczymy, że i tutaj otrzymamy ten sam sygnał stanu. Pierwszym krokiem jest kliknięcie ikony routera i sprawdzenie, co jest przyczyną alertu.

W naszym przypadku jeden jest dostępny Aktualizacja firmware de (wewnętrzne oprogramowanie routera)

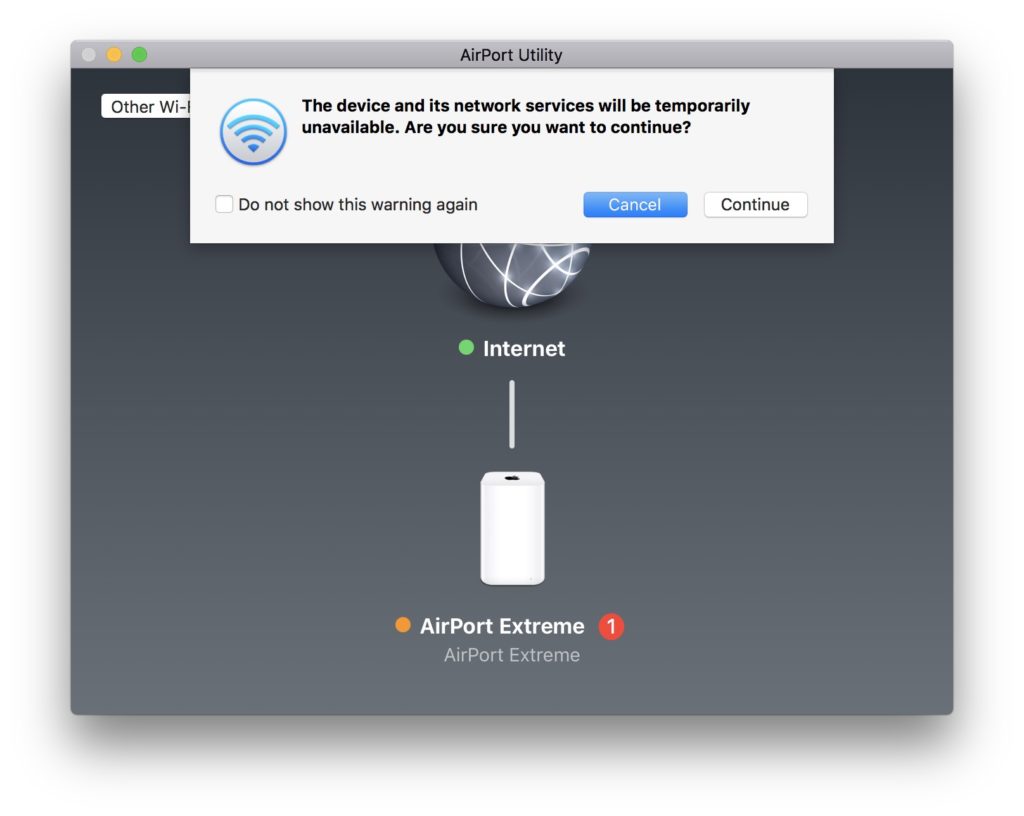

Klikamy przycisk „Aktualizuj” w interfejsie Narzędzia AirPort, po czym zostaniemy ostrzeżeni, że przez pewien czas router będzie niedostępny. Wszystkie urządzenia (iPhone, Smartphone, Smart TV, drukarka, Mac lub Windows PC) będzie tymczasowo odłączony od internetu.

Kliknij „dalej”, aby zainstalować aktualizację oprogramowania sprzętowego.

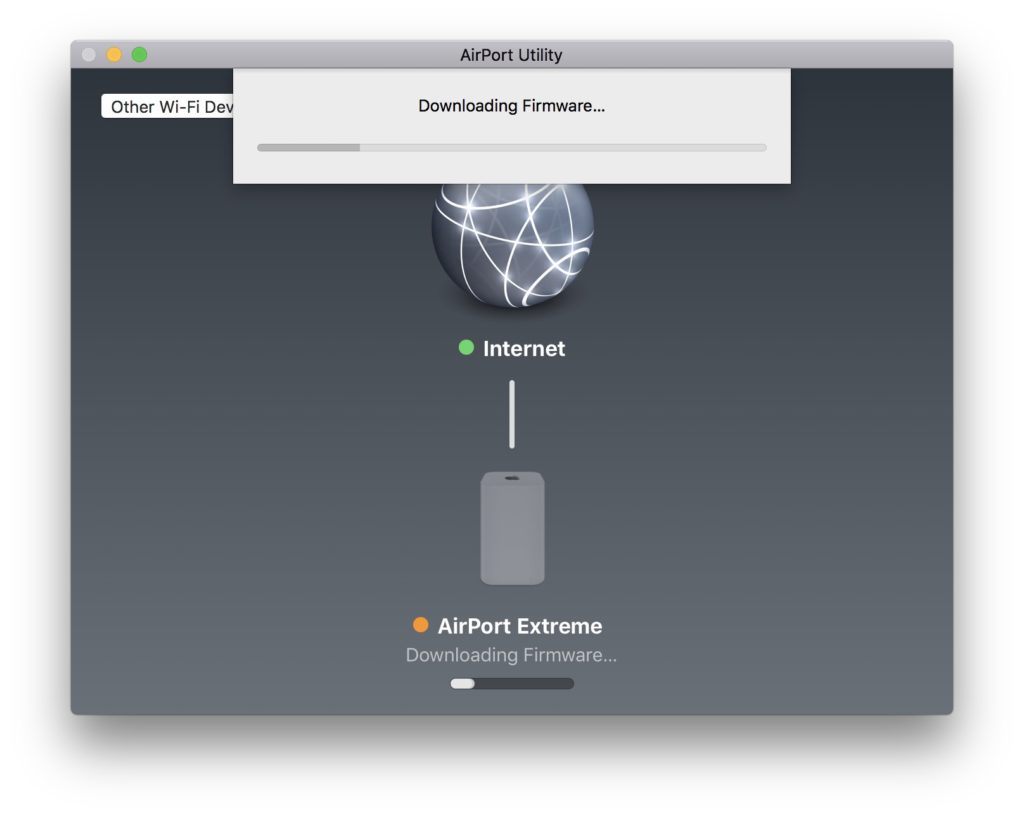

Podczas aktualizacji oprogramowania routera AirPort sieć Wi-Fi nie będzie już widoczna na liście dostępnych sieci bezprzewodowych, a komputer, z którego zainicjowałeś aktualizację, rozłączy się z siecią.

Obserwuj diodę stanu na urządzeniu AirPort, a gdy zmieni kolor na zielony, będziesz mógł ponownie połączyć się z routerem.

Apple regularnie aktualizuje oprogramowanie tych urządzeń, wprowadzając pierwsze poprawa bezpieczeństwa i stabilność.

Najnowsza aktualizacja oprogramowania sprzętowego pochodzi z 12 grudnia 2017 r. i rozwiązuje niektóre problemy związane z bezpieczeństwem.

Stacja bazowa AirPort Firmware

Dostępne dla: stacji bazowych AirPort Extreme i AirPort Time Capsule z obsługą standardu 802.11ac

Zagrożenie: osoba atakująca znajdująca się w zasięgu może wykonać dowolny kod na chipie Wi-Fi

Opis: naprawiono błąd powodujący uszkodzenie pamięci przez poprawienie obsługi pamięci.

CVE-2017-9417: Nitay Artenstein z wywiadu Exodus

Stacja bazowa AirPort Firmware

Dostępne dla: stacji bazowych AirPort Extreme i AirPort Time Capsule z obsługą standardu 802.11ac

Zagrożenie: osoba atakująca będąca w zasięgu Wi-Fi może wymusić ponowne użycie jednorazowego użytku w klientach WPA unicast/PTK (ataki związane z ponowną instalacją klucza – KRACK)

Opis: w obsłudze przejść między stanami występował błąd logiczny. Naprawiono ten problem poprzez ulepszone zarządzanie stanem.

CVE-2017-13077: Mathy Vanhoef z grupy imec-DistriNet w KU Leuven

CVE-2017-13078: Mathy Vanhoef z grupy imec-DistriNet w KU Leuven

Stacja bazowa AirPort Firmware

Dostępne dla: stacji bazowych AirPort Extreme i AirPort Time Capsule z obsługą standardu 802.11ac

Zagrożenie: osoba atakująca będąca w zasięgu Wi-Fi może wymusić ponowne użycie kodu jednorazowego w klientach WPA multicast/GTK (ataki polegające na ponownej instalacji klucza – KRACK).

Opis: w obsłudze przejść między stanami występował błąd logiczny. Naprawiono ten problem poprzez ulepszone zarządzanie stanem.

CVE-2017-13080: Mathy Vanhoef z grupy imec-DistriNet w KU Leuven

przez: Apple.com.