AirPort Express, De Airport Extreme En AirPort Time Capsule Ze zijn de enige routers (Airport Base Station) die door Apple in de loop der jaren worden gelanceerd. Deze routers worden vooral aanbevolen aan gebruikers van Mac, iPhone, Apple TV, iPad en andere apparaten met internetverbinding, van het ecosysteem Appel.

In vergelijking met andere routers op de markt, extreme luchthavenbasisstation, tijdcapsule en express, niet een standaard IP-adres niet waarmee u kunt verifiëren in de webinterface bij de apparaatinstellingen.

Apple Route Management -ondersteuning wordt gedaan via de applicatie AirPort-configuratieprogramma dit door deafult op alle besturingssystemen macOS en verkrijgbaar in App Winkel Voor iPad, iPod touch en iPad.

Gebruikers van Windows PC die kocht de router Appel, Ik kan configureert Ook via de Airport Utility -aanvraag voor Windows, beschikbaar op Downloaden op de site officieel. Hier.

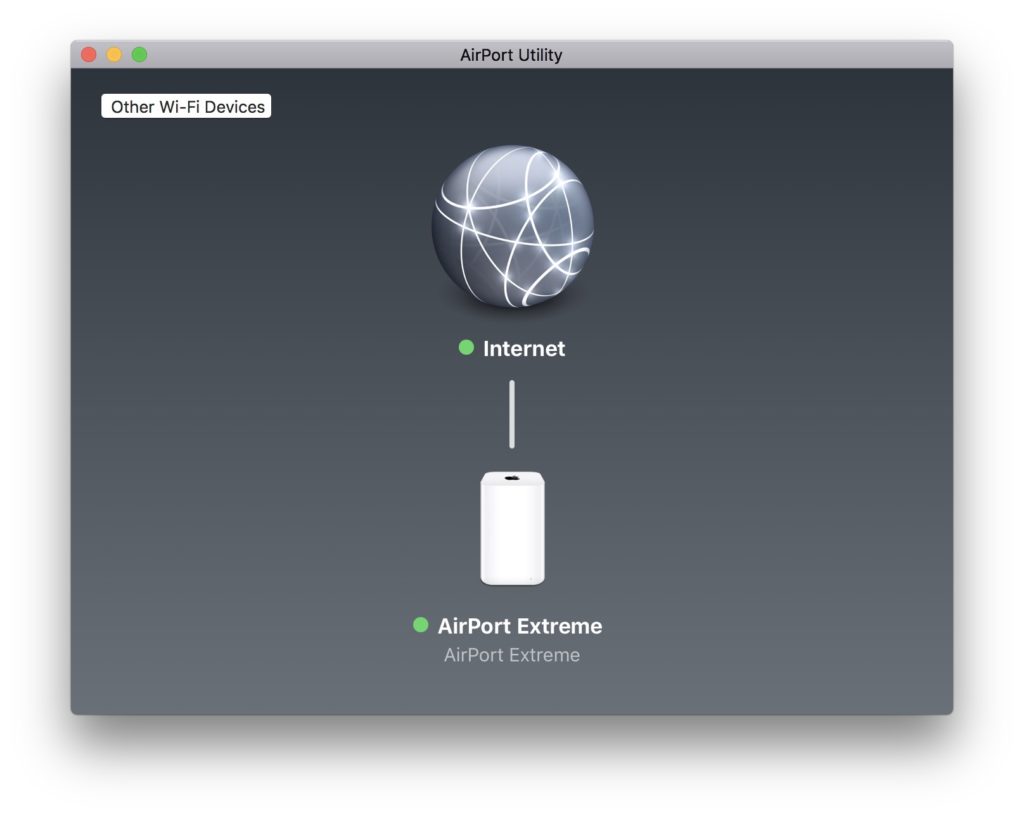

Wanneer de router correct geconfigureerd en op het daar Internet-verbinding actief, zowel de LED erop als het bulletin -recht van het apparaat in het luchthavenhulpprogramma groen. Anders is dit licht van deze toestandsindicatoren oranje (oranje).

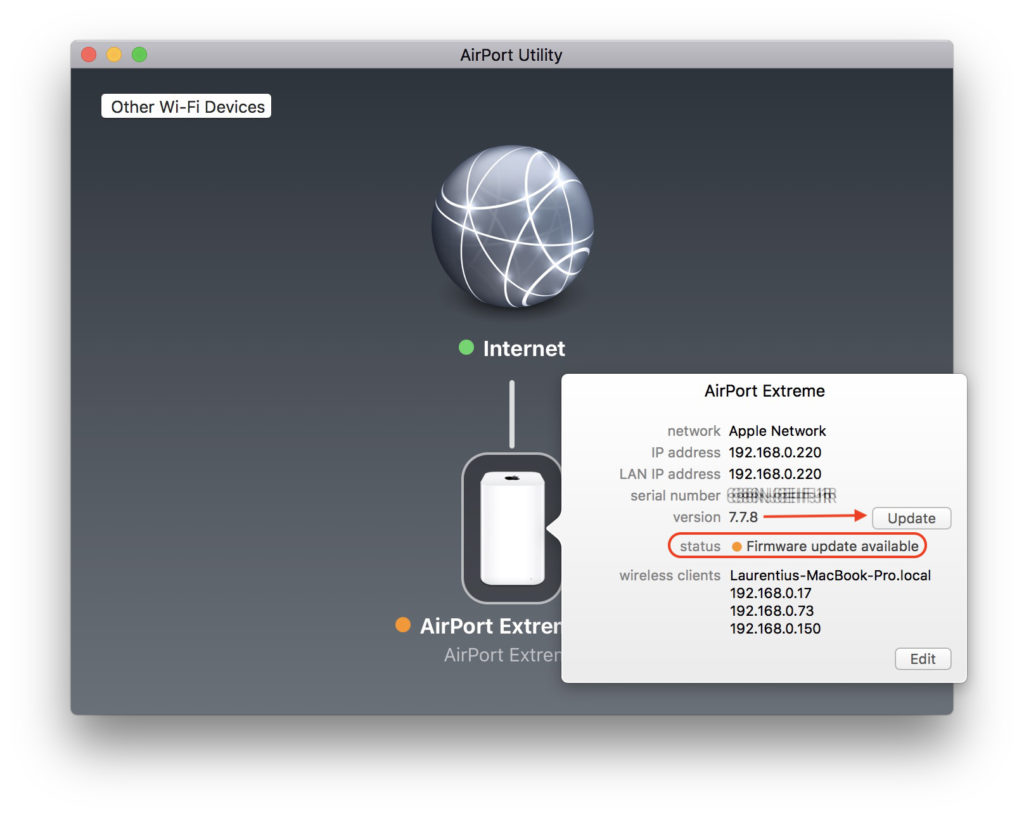

als je ziet De oranje LED knipperenNaar de luchthaven Extreme of Airport Time Capsule Router en de instellingen en de internetverbinding zijn in orde, het waarschuwt u waarschijnlijk dat er een beschikbaar is updaten of een firmware-upgrade.

Hoe we upgraden of firmware -update van een Apple Airport Extreme, Airport Time Capsule of Airport Express

Als we zien dat de LED op de router knipperende oranje, we gaan naar de pc of Mac die we hebben geïnstalleerd op het hulpprogramma van de luchthaven en openen de applicatie.

In de interface van de Airport Utility -applicatie zullen we zien dat we hier hetzelfde statussignaal ontvangen. De eerste stap is om op het routerpictogram te klikken en te kijken wat de oorzaak van de waarschuwing is.

In ons geval is er één beschikbaar -update de firmware (Interne software van de router)

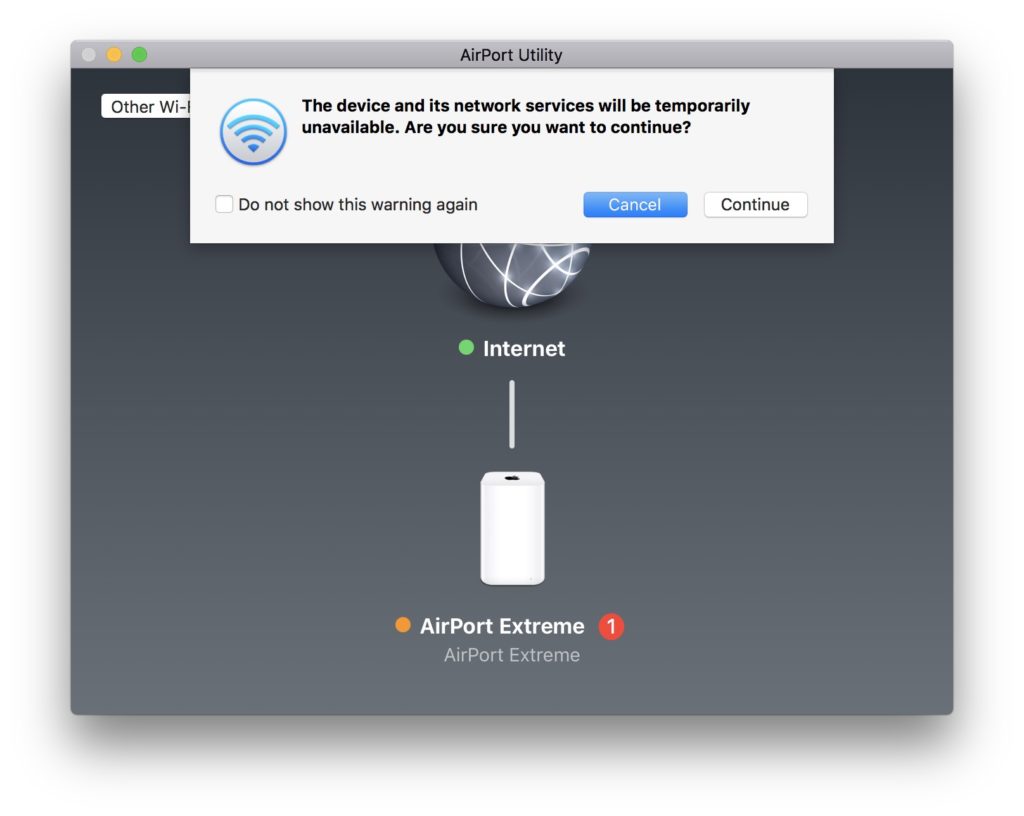

Klik op de knop "Update" in de interface van de luchthavenhulpprogramma, dan worden we gewaarschuwd dat de router voor een tijdje niet beschikbaar is. Alle apparaten (iPhone, Smartphone, Smart TV, printer, Mac of Windows PC) zal zijn tijdelijk losgekoppeld van het internet.

Klik op “Doorgaan met"Voor de installatie van de firmware -update.

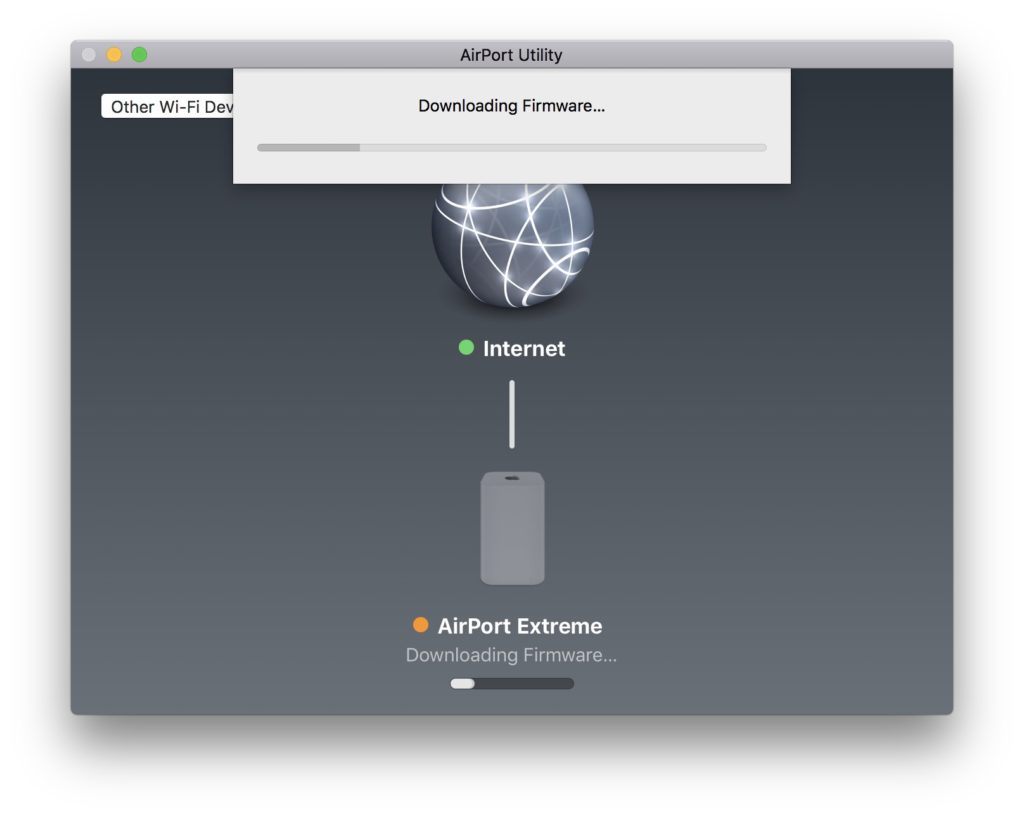

Tijdens de firmware-update van de luchthavenrouter zal het Wi-Fi-netwerk niet langer zichtbaar zijn in de lijst met beschikbare draadloze netwerken, en de computer waaruit u de update heeft geïnitieerd, wordt losgekoppeld van het netwerk.

Volg de staat LED op de luchthaven en als het op groen komt, kunt u opnieuw verbinding maken met de router.

Apple werkt regelmatig de software van deze apparaten bij en brengt eerst verbeteringen in de beveiliging En stabiliteit.

De nieuwste firmware -update is van 12 december 2017 en lost enkele beveiligingsproblemen op.

AirPort Base Station Firmware

Beschikbaar voor: Airport Extreme en Airport Time Capsule Base Stations met 802.11ac

Impact: een aanvaller binnen het bereik kan mogelijk willekeurige code uitvoeren op de wifi-chip

Beschrijving: Een probleem met de geheugencorruptie werd aangepakt met verbeterde geheugenafhandeling.

CVE-2017-9417: Nitay Artenstein van Exodus Intelligence

AirPort Base Station Firmware

Beschikbaar voor: Airport Extreme en Airport Time Capsule Base Stations met 802.11ac

Impact: een aanvaller in het Wi-Fi-bereik kan een hergebruik van nonce-hergebruik in WPA Unicast/PTK-clients dwingen (belangrijke herinstallatieaanvallen-Krack)

Beschrijving: er bestond een logische kwestie bij het afhandelen van staatsovergangen. Dit werd behandeld met verbeterd staatsbeheer.

CVE-2017-13077: Mathy VanHoef van de IMEC-Distrinet Group in Ku Leuven

CVE-2017-13078: Mathy VanHoef van de IMEC-Distrinet Group in Ku Leuven

AirPort Base Station Firmware

Beschikbaar voor: Airport Extreme en Airport Time Capsule Base Stations met 802.11ac

Impact: een aanvaller in het Wi-Fi-bereik kan een hergebruik van nonce-hergebruik in WPA Multicast/GTK-clients dwingen (belangrijke herinstallatieaanvallen-Krack)

Beschrijving: er bestond een logische kwestie bij het afhandelen van staatsovergangen. Dit werd behandeld met verbeterd staatsbeheer.

CVE-2017-13080: Mathy VanHoef van de IMEC-Distrinet Group in Ku Leuven

via: Apple.com.