Expreso de aeropuerto, Airport Extreme y Time Capsule Son los únicos enrutadores (estación base del aeropuerto) lanzados por Apple a lo largo de los años. Estos enrutadores se recomiendan especialmente a los usuarios de Mac, iPhone, Apple TV, iPad y otros dispositivos con conexión a Internet, desde el ecosistema Apple.

En comparación con otros enrutadores en el mercado, la estación base de aeropuerto Extreme, Time Capsule y Express no tienen una dirección IP por defecto para autenticarse en la interfaz web en la configuración del dispositivo.

El soporte de administración de rutas de Apple se realiza a través de la aplicación Utilidad AirPort esto deafult en todos los sistemas operativos MacOS y está disponible en App Store Para iPad, iPod Touch y iPad.

Usuarios de Windows PC quien compró el router Apple, Puedo configura también a través de la aplicación de servicios públicos del aeropuerto para Windows, disponible en Descargar en el sitio oficial. Aquí.

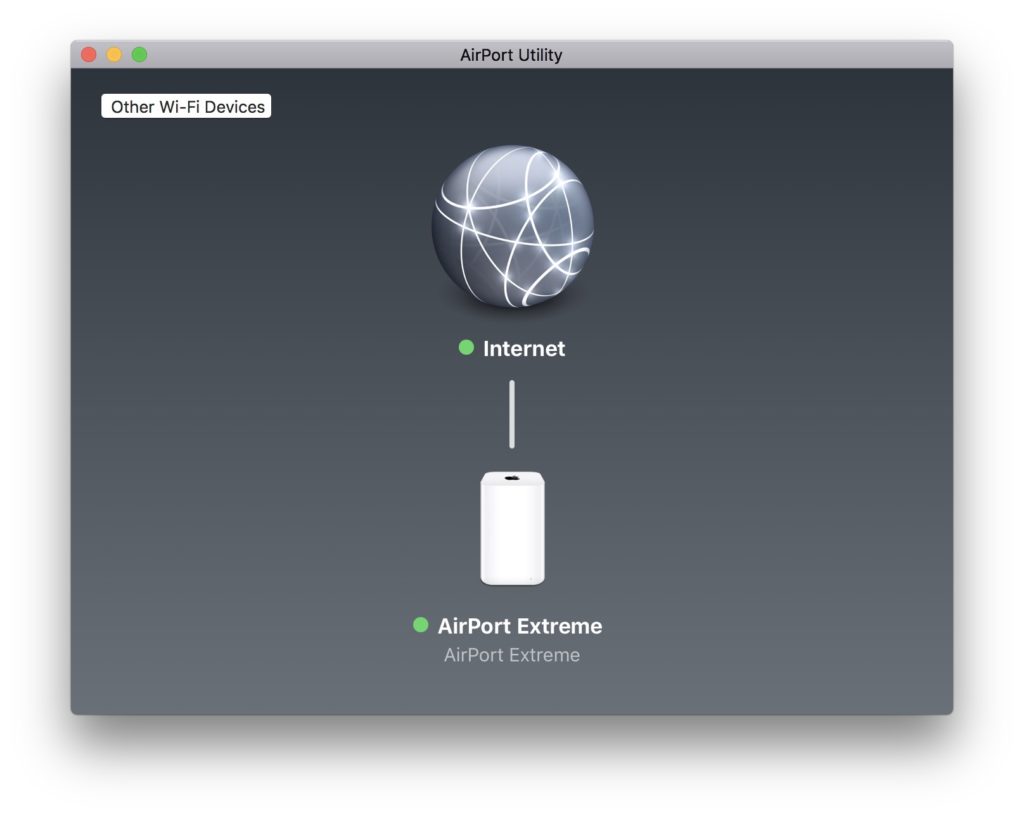

Cuando el router es configurado correctamente y en él existe Conexión a Internet, tanto el LED como el derecho del boletín del dispositivo en la utilidad del aeropuerto serán de verde. De lo contrario, esta luz de estos indicadores de estado será naranja (naranja).

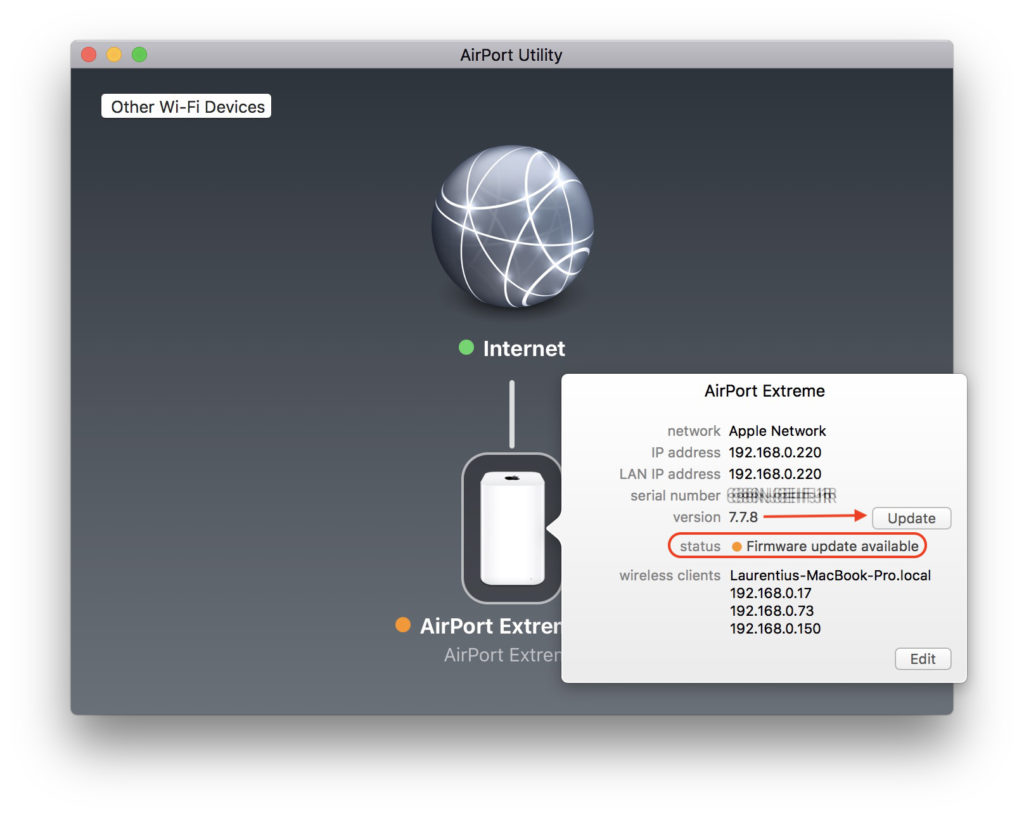

si ves El parpadeo del LED naranjaAl enrutador de cápsula de tiempo extrema o de aeropuerto del aeropuerto y la configuración y la conexión a Internet están bien, lo más probable es que le advierte que uno está disponible actualización o una actualización de firmware.

Cómo actualizamos o la actualización de firmware de una cápsula de tiempo de Apple Airport Extreme, Airport o Airport Express

Cuando vemos las luces indicadoras LED en el router naranja intermitente, vamos a la PC o Mac que hemos instalado la utilidad del aeropuerto y abrimos la aplicación.

En la interfaz de la aplicación de servicios públicos del aeropuerto veremos que aquí recibimos la misma señal de estado. El primer paso es hacer clic en el icono del enrutador y ver cuál es la causa de la alerta.

En nuestro caso, uno está disponible actualización de firmware (Software interno del enrutador)

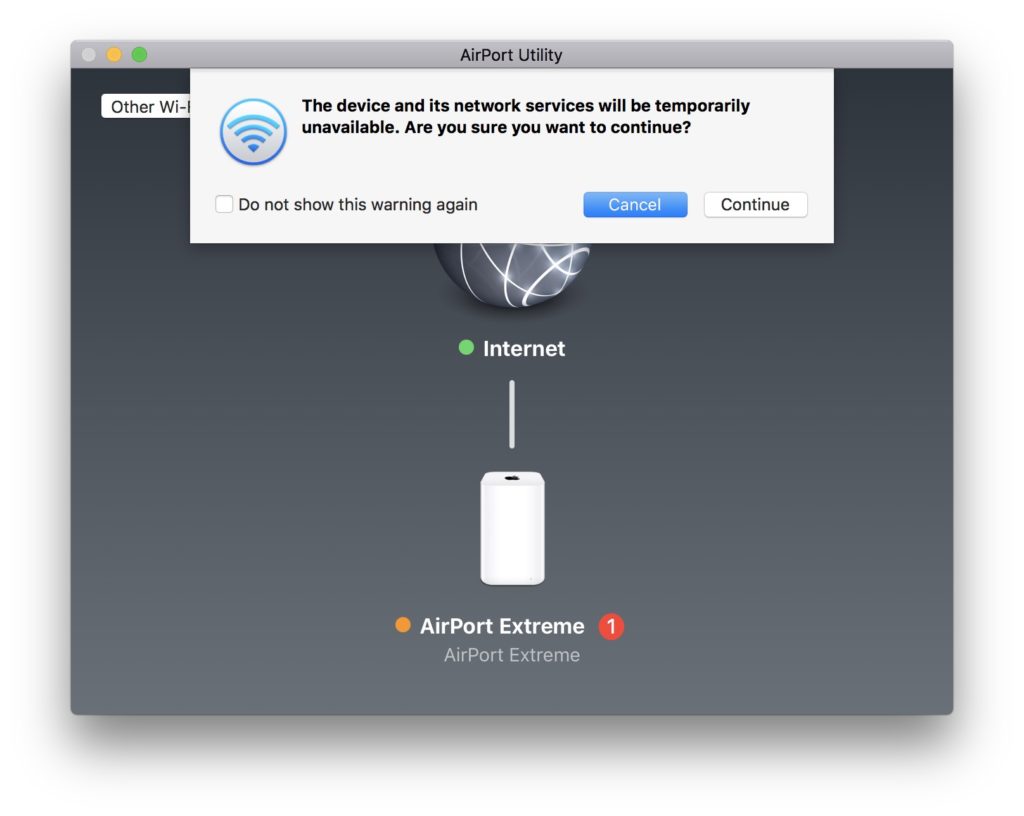

Haga clic en el botón "Actualizar" en la interfaz de utilidad del aeropuerto, luego se nos advertirá que durante un tiempo el enrutador no estará disponible. Todos los dispositivos (iPhone, Teléfono inteligente, Smart TV, impresora, Mac o Windows PC) será desconectarse temporalmente de internet.

Haga clic en "Continuar"Para la instalación de la actualización de firmware.

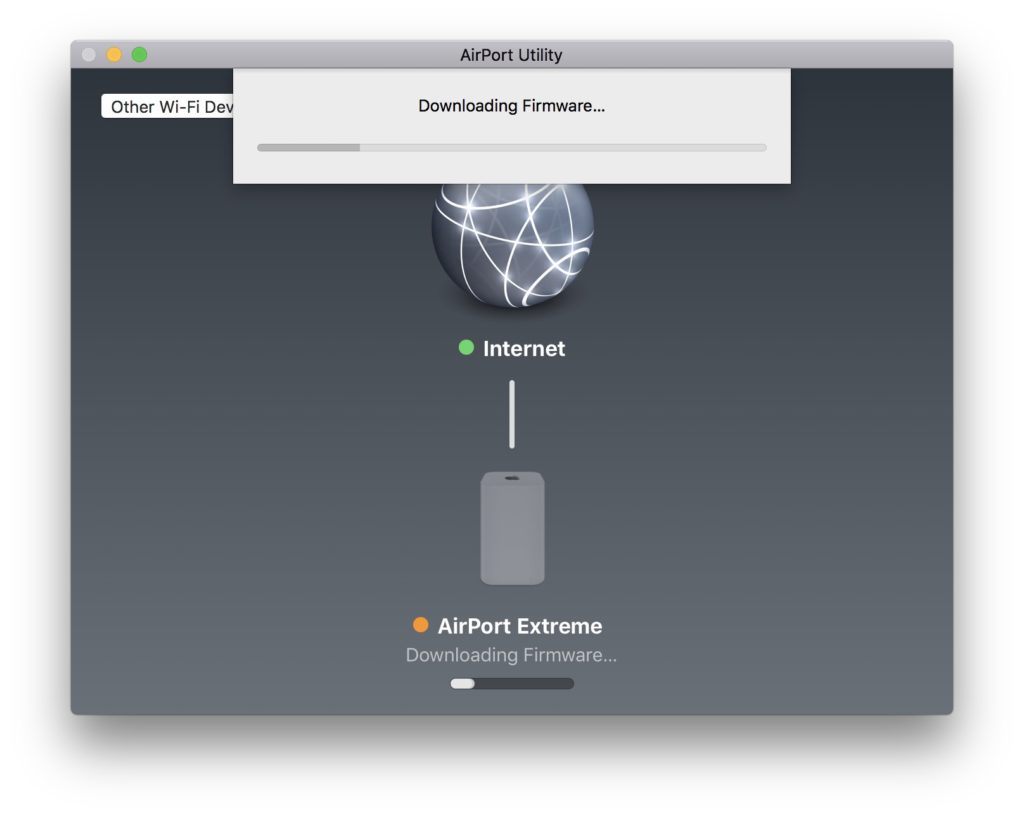

Durante la actualización de firmware del enrutador del aeropuerto, la red Wi-Fi ya no será visible en la lista de redes inalámbricas disponibles, y la computadora desde la que inició la actualización se desconectará de la red.

Siga el LED del estado en el aeropuerto, y cuando se trata de verde, puede volver a conectarse al enrutador.

Apple actualiza regularmente el software de estos dispositivos, trayendo primero mejoras de seguridad y estabilidad.

La última actualización de firmware es del 12 de diciembre de 2017 y resuelve algunos problemas de seguridad.

Estación Base AirPort firmware

Disponible para: estaciones base de la cápsula de tiempo extrema y del aeropuerto con 802.11ac

Impacto: un atacante dentro del rango puede ejecutar código arbitrario en el chip Wi-Fi

Descripción: Se abordó un problema de corrupción de memoria con un manejo mejorado de memoria.

CVE-2017-9417: Nitay Artenstein de Exodus Intelligence

Estación Base AirPort firmware

Disponible para: estaciones base de la cápsula de tiempo extrema y del aeropuerto con 802.11ac

Impacto: un atacante en el rango de Wi-Fi puede forzar la reutilización de Nonce en los clientes de WPA Unidast/PTK (ataques de reinstalación clave-Krack)

Descripción: Existía un problema lógico en el manejo de las transiciones estatales. Esto se abordó con una gestión estatal mejorada.

CVE-2017-13077: Mathy Vanhoef del Grupo Imec-Distrinet en Ku Louven

CVE-2017-13078: Mathy Vanhoef del Grupo Imec-Distrinet en Ku Louven

Estación Base AirPort firmware

Disponible para: estaciones base de la cápsula de tiempo extrema y del aeropuerto con 802.11ac

Impacto: un atacante en el rango de Wi-Fi puede forzar la reutilización de Nonce en los clientes WPA MultiCast/GTK (ataques de reinstalación clave-Krack)

Descripción: Existía un problema lógico en el manejo de las transiciones estatales. Esto se abordó con una gestión estatal mejorada.

CVE-2017-13080: Mathy Vanhoef del Grupo Imec-Distrinet en Ku Louven

a través de: Apple.com.