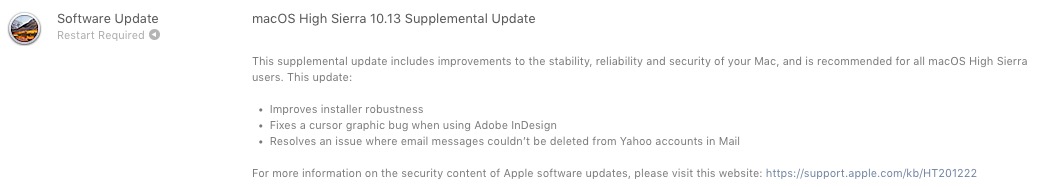

Apple ha recentemente pubblicato un aggiornamento supplementare molto importante per tutti gli utenti Mac che lo hanno installato macOS High Sierra 10.13.

In Aggiornamento supplementare macOS High Sierra 10.13 sono risolvere alcuni malfunzionamenti per Adobe InDesign e uno bug che non ha permesso eliminazione dei messaggi ricevuti nell'applicazione Mail da Yahoo!.

La parte più seria di questo ulteriore aggiornamento è relativo a due problemi di protezione, fornito "come pacchetto" con il nuovo sistema operativo High Sierra.

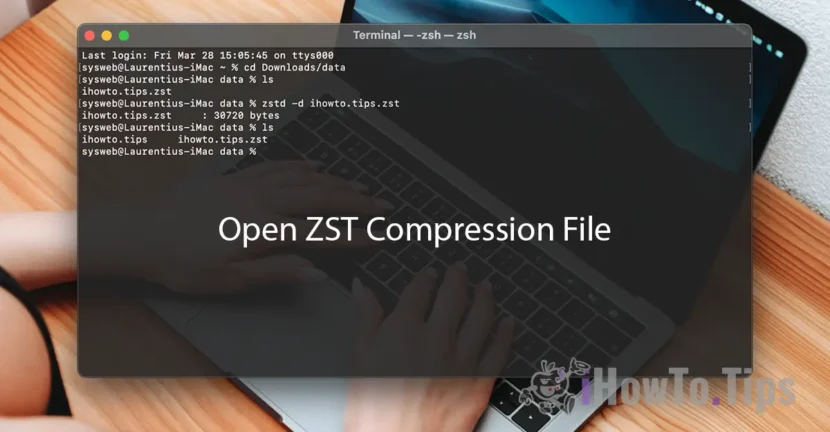

Vulnerabilità della password di crittografia per APFS (crittografato) – Bug dell'utilità disco

Un bug nell'applicazione Utilità disco che rende password visibile per volumi del disco formattati APFS crittografati.

In breve, quando inseriamo la password di crittografia di un volume, questa viene richiesta due volte, per essere sicuri di non averla digitata male la prima volta. Quindi dobbiamo scegliere un "Suggerimento" (una parola o una frase) come suggerimento per la password. Il bug in Utilità disco, rende visibile la password al posto della parola o frase di "suggerimento". In questo modo viene esposto a chiunque abbia accesso al Mac.

Nel video pubblicato su Twitter puoi vedere esattamente come trovare la password di un volume crittografato APFS, utilizzando Utility Disco.

Sarebbe interessante il motivo per cui Apple consiglia di cancellare quando diskutil può cancellare i suggerimenti:

diskutil apfs setPassphraseHint [diskXsX] -user disk -clear pic.Twitter.com/0khrm8aTq9— Felix Schwarz (@felix_schwarz) 5 ottobre 2017

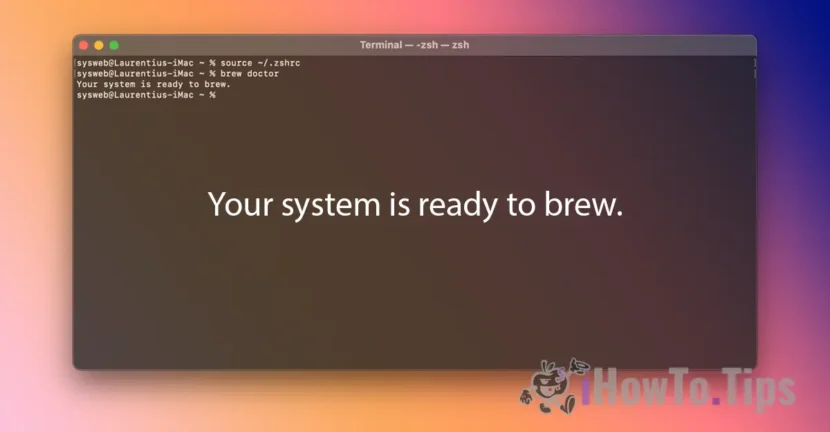

Accesso portachiavi vulnerabile: ignora la password dell'utente

Normalmente e necessariamente, quando accediamo un account e una password salvata nel portachiavi, ci viene chiesto password utente Mac. Attraverso una vulnerabilità a MacOS High Sierra, un'applicazione dannosa può extrage parolele salvate in accesso portachiavi, saltando la password dell'utente Mac tramite un clic sintetico. Falso/simulato.

Pubblicato il 5 ottobre 2017

StorageKit

Disponibile per: macOS High Sierra 10.13

Impatto: un utente malintenzionato locale può ottenere l'accesso a un volume APFS crittografato

Descrizione: se veniva impostato un suggerimento in Utility Disco durante la creazione di un volume crittografato APFS, la password veniva archiviata come suggerimento. Il problema è stato risolto cancellando la memoria dei suggerimenti se il suggerimento era la password e migliorando la logica per la memorizzazione dei suggerimenti.

CVE-2017-7149: Matheus Mariano di Leet Tech

Sicurezza

Disponibile per: macOS High Sierra 10.13

Impatto: un'applicazione dannosa può estrarre le password del portachiavi

Descrizione: esisteva un metodo per consentire alle applicazioni di ignorare la richiesta di accesso al portachiavi con un clic sintetico. Il problema è stato risolto richiedendo la password dell'utente quando si richiedeva l'accesso al portachiavi.

CVE-2017-7150: Patrick Wardle di Synack

I nuovi download di macOS High Sierra 10.13 includono il contenuto di sicurezza dell'aggiornamento supplementare di macOS High Sierra 10.13.

Pertanto, se disponi di macOS High Sierra 10.13, ti consigliamo vivamente di eseguire l'aggiornamento aggiuntivo. È disponibile tramite Mac App Store, nella tab-ul “Aggiornamenti"(e non cambierà il numero di versione). Apple ha già pubblicato macOS High Sierra 10.13.1 per gli sviluppatori che dispongono di dispositivi nel programma software Apple Beta.

1 pensato su "Problemi di sicurezza APFS crittografati e accesso al portachiavi, risolto con MacOS High Sierra 10.13 Aggiornamento supplementare"