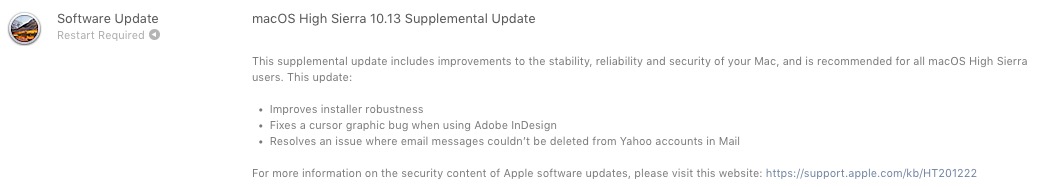

Apple publiceerde onlangs een extra update (aanvullende update) erg belangrijk voor alle Mac -gebruikers die hebben geïnstalleerd MacOS High Sierra 10.13.

In MacOS High Sierra 10.13 Aanvullende update Sommige oplossen storingen voor Adobe InDesign en een bug die niet in staat Verwijder de berichten die zijn ontvangen in de e -mailapplicatie op Yahoo!.

Het grootste deel van deze extra update is gerelateerd aan twee beveiligingsproblemen, wat "in het peloton" kwam met het nieuwe High Sierra -besturingssysteem.

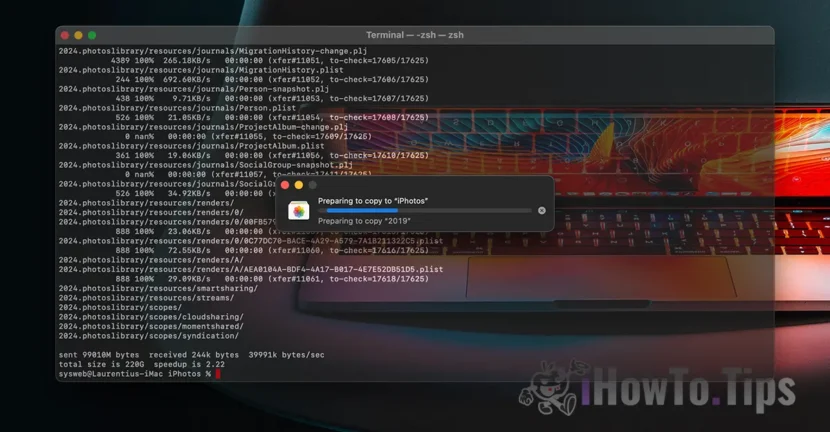

Kwetsbaarheidscodering wachtwoord voor APFS (gecodeerd) - Bug van schijfhulpprogramma's

Een fout in de toepassing Schijfhulpprogramma dat maakt zichtbaar wachtwoord voor schijfvolumes geformatteerd APFS gecodeerd.

Kortom, wanneer we het coderwachtwoord voor een volume invoeren, is het twee keer vereist, om er zeker van te zijn dat ik het niet voor het eerst heb getypt. Dan moeten we een "kiezenHint"(Een woord of zin) als aanwijzing voor het wachtwoord. De bug in Schijfhulpprogramma, maakt het wachtwoord zichtbaar in plaats van het woord of de zin van "hint". Op deze manier wordt het blootgesteld aan elke persoon die toegang heeft tot Mac.

In de video die op Twitter is geplaatst, kunt u precies zien hoe u het wachtwoord van een APFS -gecodeerd volume kunt vinden, met behulp van schijfhulpprogramma.

Zou interessant zijn waarom Apple aanbeveelt om te wissen wanneer Diskutil hints kan wissen:

Diskutil APFS setPassPhRaseHint [diskxsx] -gebruiker schijf -controle PIC.Twitter.com/0khrm8aTq9- Felix Schwarz (@felix_schwarz) 5 oktober 2017

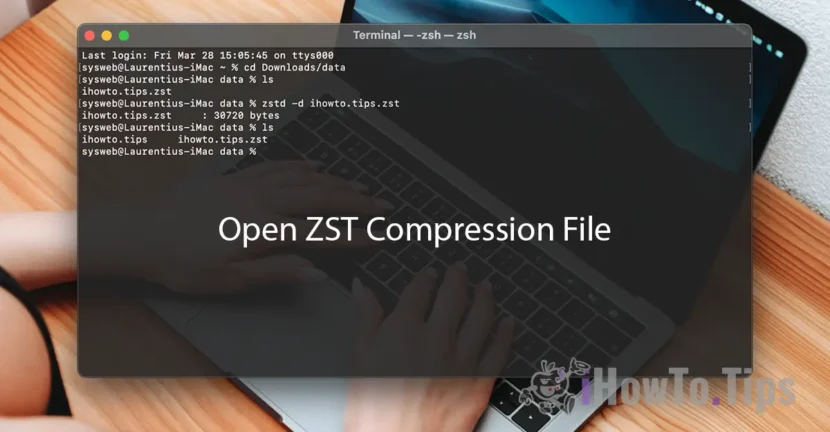

VulnerAbilitate KeyChain Access - omzeil het gebruikerswachtwoord

Normaal en verplicht wanneer we toegang hebben een account en een wachtwoord opgeslagen in de sleutelhanger, het wordt aan ons geëist gebruikerswachtwoord Mac. Door een kwetsbaarheid van MacOS High Sierra, een slecht-in-in-in-in-in-in-in-inzetting kan extrage parolele salvate in Sleutelhangertoegang, springen over het MAC -wachtwoord van de gebruiker via een synthetische klik. Vals / gesimuleerd.

Uitgebracht op 5 oktober 2017

StorageKit

Beschikbaar voor: MacOS High Sierra 10.13

Impact: een lokale aanvaller kan toegang krijgen tot een gecodeerd APFS -volume

Beschrijving: Als een hint in het hulpprogramma van het schijf is ingesteld bij het maken van een APFS -gecodeerd volume, werd het wachtwoord opgeslagen als hint. Dit werd aangepakt door hintopslag te wissen als de hint het wachtwoord was en door de logica voor het opslaan van hints te verbeteren.

CVE-2017-7149: Matheus Mariano van Leet Tech

Veiligheid

Beschikbaar voor: MacOS High Sierra 10.13

Impact: een kwaadwillende applicatie kan keychain -wachtwoorden extraheren

Beschrijving: Er bestond een methode voor toepassingen om de sleutelhanger -toegangsprompt te omzeilen met een synthetische klik. Dit werd aangepakt door het gebruikerswachtwoord te vereisen wanneer u werd gevraagd voor keychain -toegang.

CVE-2017-7150: Patrick Wardle van Synack

Nieuwe downloads van MacOS High Sierra 10.13 omvatten de beveiligingsinhoud van de MacOS High Sierra 10.13 aanvullende update.

Dus als je MacOS High Sierra 10.13 hebt, wordt het ten zeerste aanbevolen om de extra update te maken. Dit is beschikbaar via Mac App Store, in Tab-ul “Updates"(En zal het versienummer niet wijzigen). Apple heeft al gepubliceerd MacOS High Sierra 10.13.1 Voor ontwikkelaars die apparaten hebben in het Apple Beta -softwareprogramma.

1 dacht aan "Beveiligingsproblemen APF's gecodeerde en sleutelhanger toegang, opgelost met MacOS High Sierra 10.13 aanvullende update"